Cualquiera puede leer el registro de cuentas SAM

Ayer, el investigador de seguridad Jonas Lykkegaard informó a Bleeping Computer sobre su descubrimiento, basado en que los archivos de registro de Windows 10 y Windows 11 asociados con el Administrador de cuentas de seguridad (SAM), y todas las demás bases de datos de registro, son accesibles para el grupo ‘Usuarios’ con pocos privilegios en un dispositivo.

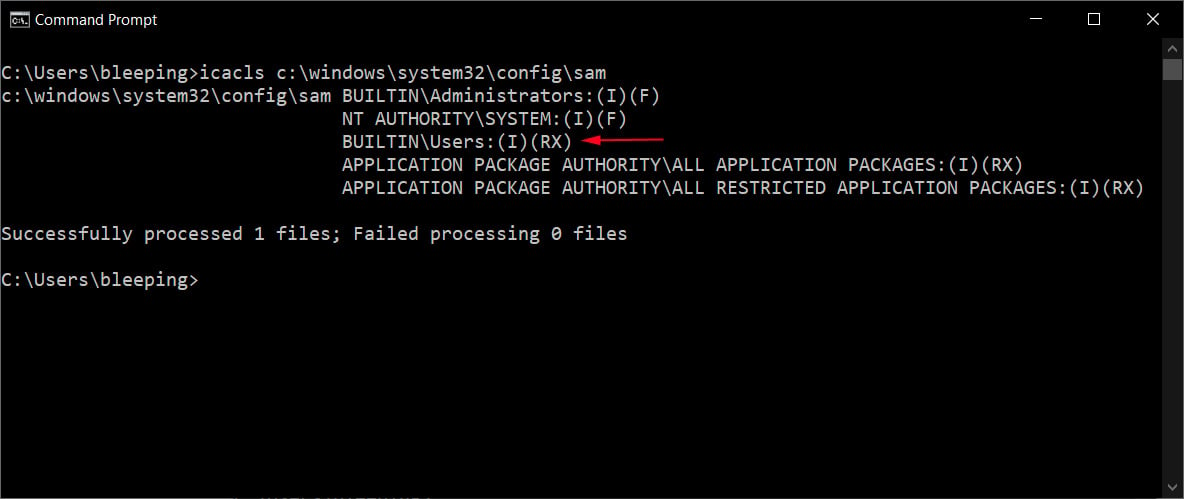

Bleeping Computer mostró estos bajos niveles de permisos en un dispositivo Windows 10 20H2 completamente parcheado, como se muestra a continuación:

Con estos permisos de archivo bajos, un usuario malintencionado con privilegios limitados en un dispositivo puede extraer contraseñas hash NTLM para todas las cuentas en un dispositivo y usar esos hash en ataques pass-the-hash para obtener privilegios elevados.

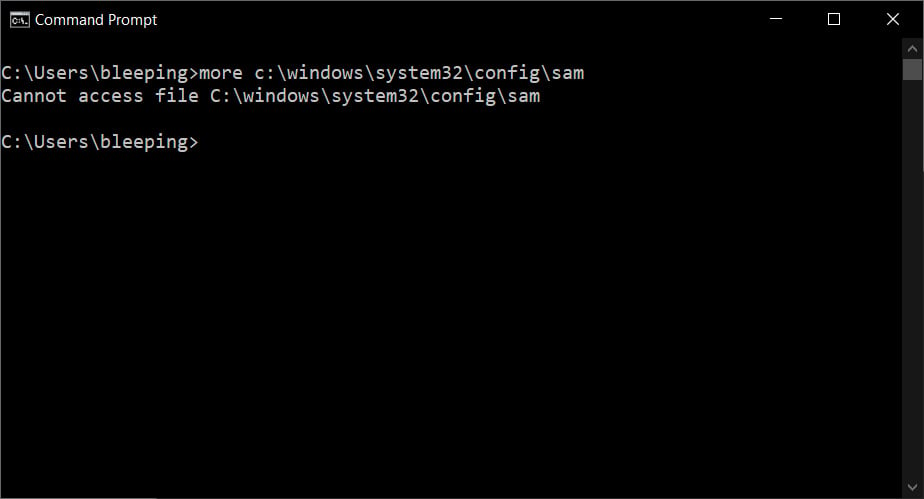

Dado que los archivos de registro, como el archivo SAM, están siempre en uso por el sistema operativo, cuando intente acceder al archivo, recibirá una mensaje de bloqueo de acceso ya que los archivos están abiertos y bloqueados por otro programa.

Sin embargo, dado que los archivos de registro, incluido SAM, suelen estar respaldados por Windows Shadow Volume Copies, Lykkegaard dice que puede acceder a los archivos a través de los volúmenes shadow sin recibir el mensaje de bloqueo de acceso.

¿Y qué puede hacer un hacker con acceso al registro SAM?

Si un hacker accede al archivo SAM, podrá obtener todas las contraseñas de todos los usuarios de la máquina, independientemente de su nivel, grupo o permisos (administrador local, SYSTEM, usuario avanzado, etc…). Por ejemplo, los hackers pueden usar la siguiente ruta del espacio de nombres del dispositivo Win32 para las instantáneas de volumen a continuación para acceder al archivo SAM por cualquier usuario en la computadora.

\?GLOBALROOTDeviceHarddiskVolumeShadowCopy1WindowsSystem32configSAMUsando estos permisos de archivo bajos e incorrectos, junto con copias de volumen de los archivos, el investigador de seguridad y el creador de Mimikatz Benjamin Delpy le ha dicho a Bleeping Computer que podría robar fácilmente la contraseña hash NTLM de una cuenta elevada para obtener mayores privilegios.

Este ataque se demuestra en el siguiente video creado por Delpy y compartido con Bleeping Computer que muestra a Mimikatz usando un hash NTLM para obtener privilegios de depuración.

Además de robar los hashes NTLM y aumentar los privilegios, Delpy le dijo a BleepingComputer que este acceso con privilegios bajos podría permitir más ataques, como los ataques de tickets Silver .

¿Porqué Microsoft cambió los permisos?

No está claro por qué Microsoft cambió los permisos en el registro para permitir que los usuarios habituales tengan permisos para leer estos registros, sin embargo, Will Dormann , analista de vulnerabilidades de CERT / CC y autor de SANS Jeff McJunkin , dijo que Microsoft introdujo los cambios de permisos en Windows 10 1809.

Curiosamente, Dormann declaró que al instalar una nueva versión de Windows 10 20H2 a partir de junio, los permisos no estaban presentes.

Por lo tanto, no está claro si Microsoft solucionó el problema de permisos realizando una instalación limpia de Windows, pero no lo solucionó actualizando las nuevas versiones.

Bleeping Computer se ha puesto en contacto con Microsoft para obtener más información, pero no ha recibido una respuesta en este momento.